Новое на сайте:

Новости:

Файлы:

Статьи:

Топ пользователей:

Обновления сайта:

Группа "Гости" не имеет права просмотра модуля

|

| Форум Все обо всем Софт и железо В мире Софтware Неизвестное о известном (Безопасность персонального компьютера) |

| Неизвестное о известном |

|

Дата: Четверг, 15.11.2012, 17:47

Сообщение #2

Безопасность компьютерных данных и наша, пользовательская, измеряется отсутствием вирусов – троянов, червей и других гадких вредоносных программок, рассчитанных на то, чтобы слегка или серьезно подпортить жизнь нам с вами. Однако последние пару лет показывают, что вирусы прошлого, да и настоящего, – детский 8-битный писк на лужайке Super Mario по сравнению с тем, что действительно грозит каждому из нас.

Ну что, действительно, может сделать вирус? Заставить обладателя компьютера скачать, расставшись с кровно заработанными пятьюдесятью долларами, лицензионный антивирус? Переустановить операционную систему? Поменять пароли в Facebook? Залатать дыру в Wi-Fi? Побегать по конторам, занимающимся восстановлением данных? Напугали! Все это решаемо и не страшно. Гораздо страшнее, что вся та, казалось бы, безобидная информация, которой мы ежедневно делимся с любопытными друзьями, хвастливыми коллегами и надоевшими родственниками, в любой момент может оказаться у злоумышленников. Кто, как и зачем следит за нами беспрерывно и как предотвратить сей мерзкий факт – вот о чем сегодня пойдет речь. Не желаете печенья? Смартфоны могут заносить в системные поля фотофайла координаты точки, в которой сделан снимок. При публикации снимка в социальных сетях онлайн-ресурсы могут автоматически сопоставить координаты и выдать точный адрес места съемки Facebook и электронная почта стали для многих неотъемлемой частью каждого утра. Но задумайтесь на минутку! Ведь мы с вами постоянно отправляем во Всемирную сеть столько интимных деталей собственной жизни, что никакой шпион и не нужен. Достаточно 24 часа в сутки записывать действия, которые мы выполняем за нашими девайсами: в каком клубе и с кем Света пятый раз за ночь побывала в Facebook, туфли какого размера и почем купил Алексей, когда Ирина собирается на конференцию в Польшу, в какой детский клуб Сергей отвел своего сына, на какой станции метро вышла Катя, каким координатам GPS Андрей присвоил тег home sweet home. И кто же будет записывать всю эту вроде бы никому не нужную ерунду, спросите вы? Есть такой Джеймс Бонд, и на вашем компьютере он тоже установлен. Это – наша собственная беспечность, скрывающаяся под милым названием «печенька» или cookies. «C is for cookie and it’s good enough for me», – пел милый синий плюшевый Монстр Пряник в обучающей программе «Улица Сезам», даже не подозревая, что послужит идейным вдохновителем создателям первых «печенек», компании Netscape Communications. Старые гики, возможно, помнят, что до Google Chrome, до Internet Explorer, до Opera и, конечно, Safari был такой браузер, как Netscape Navigator, «дедушка» современного Mozilla Firefox, и был он самым распространенным вплоть до середины 90-х годов. Именно в Netscape впервые и появилась поддержка cookies. Их придумали для того, чтобы собирать информацию о посетителях и хранить ее не на переполненных серверах компании, а на жестких дисках самих посетителей. Для начала «печеньки» регистрировали базовую информацию: проверялось, был уже посетитель на сайте Netscape или зашел впервые. Позже программисты поняли, что cookies можно обучить записывать практически любые сведения о пользователе, которые он сам захочет оставить в Интернете. Собирались они, разумеется, без ведома мирных посетителей. Незаметно внедренные в Netscape Navigator в 1994-м, а в Internet Explorer в 1995-м, «печеньки» оставались безвестными тружениками вплоть до 1996 года, когда о них, благодаря журналистскому расследованию, узнала вся почтенная интернет-публика, – и разразился международный скандал. Общественность была в шоке: брат, пока не очень большой, но все же брат, оказывается, следил за всеми действиями ежеминутно и, более того, все записывал. Утверждения создателей о том, что все данные хранятся в безопасности (а именно – на собственном компьютере каждого пользователя) и не могут быть использованы злоумышленниками, успокаивали слабо. А вскоре стало ясно, что эти утверждения не являются достоверными. Как выяснилось, при большом желании злоумышленник может перехватить файл-«печеньку», отправленный на сайт, который создал это произведение компьютерно-кулинарного искусства, и, прикинувшись пользователем, действовать на сайте по своему усмотрению. Так взламывают почты, аккаунты в интернет-магазинах, банках и т.п. Но, признаемся, сделать это не так-то просто. Более того, несмотря на заявленную анонимность cookies, даже сами маркетологи признают, что классификация пользователей, то есть нас с вами, дошла до совершенства. Нужны все обладатели Safari 25–35 летнего возраста, мужского пола, с карточкой в Citibank, закончившие МАИ, неженатые, страдающие близорукостью, носящие длинные волосы, фанаты сериала Star Wars и группы Nickelback, с годовым доходом $50–100 тысяч, частые посетители клуба Rolling Stone, проживающие у метро Новогиреево? Пожалуйста, вот эти три человека. Кто покупает эту информацию? Как он захочет ею воспользоваться? Наша паранойя налила себе стакан чего-то с апельсиновым соком и отказывается отвечать на этот вопрос. Массовость же явления давно вышла за любые приемлемые пределы. Эксперимент, проведенный Wall Street Journal в 2010 году, показал, что 50 самых популярных сайтов Америки установили от своего имени на тестовый компьютер 3180 файлов-шпионов (уже упомянутые нами «печеньки» и их младшие продвинутые братья «биконы», или «маячки»), записывающих за безмятежными пользователями в буквальном смысле все. Лишь менее трети файлов имели отношение к работе самих сайтов – фиксировали пароли, запоминали предпочитаемый раздел, чтобы с него начать в следующий раз, и так далее. Остальные существовали лишь для того, чтобы побольше узнать о конкретном посетителе и подороже продать собранные о нем сведения. Единственным сайтом, который не установил ни одной неприятной программки, оказалась «Википедия». Как действует этот алгоритм? Очень просто. Сайт, на который вы пришли, чтобы прочесть утреннюю почту, присваивает вам уникальный код, например 76buj7btimlglrs98vv549vvvvv3v46un9r8, высылает этот код вам в качестве текстового файла, сохраняет на вашем компьютере и начинает вместе с вами читать вашу драгоценную почту под семью замками и многобитным паролем. И что же там пишут? Друзья позвали вас в кино! «Печенька», не теряя времени, записала, на какой фильм, в каком кинотеатре и в какой день. Из банка пришло письмо? «Печенька» срисует название банка, а может, и суммы из выписки, а также магазины, в которых вы тратили деньги. Письмо от авиакомпании с отчетом по милям? «Печенька» отметит, куда вы летали. Приглашение присоединиться к папке на DropBox? «Печенька» отметит, что он у вас установлен, и автоматически зачислит вас в гики. Реклама бренда ноутбуков на ближайшие три месяца на этом сайте вам обеспечена. Дальше – больше. Помимо cookies, как мы уже сказали, есть еще и «маячки». Они не высылают сами себя пользователям, а размещаются прямо на сайте в качестве небольшой картинки или пиксела. «Биконы» способны запоминать введенные с клавиатуры данные, распознавать место нахождения курсора мыши и еще много чего. Сопоставив их вместе с «печеньками», получаем картину, достойную гнезда параноика. Если вы нам не верите, попробуйте набрать название любого популярного товара в Google. Ваш интерес к этой вещи мгновенно запишет «печенька», а воротилы рекламного мира тут же продадут его алчному рекламодателю. Будьте уверены, «утром в газете – вечером в куплете»: в ближайшее же время вы увидите рекламу этого товара на собственной странице в Facebook. Нажмете «Мне нравится»? Воспользовавшись сервисом Privacychoice.com, можно узнать, кто именно следит за вашими действиями, фиксируется ли только общая или также и личная информация, как долго она хранится и гарантируется ли ее анонимность. К сожалению, неприятная статистика собрана лишь по основным американским сайтам. Для чего можно использовать такую информацию В настоящее время большая часть информации используется на первый взгляд относительно безвредно. У девочек, публикующих котиков в социальных сетях, появляются объявления о новых видах кошачьего корма; мальчикам, обсуждающим девайсы, предлагают купить новый смартфон; модным хипстерам рекомендуют фотокамеры Leica; папам, болеющим за ЦСКА, показывают новые кроссовки; а мам, спрашивающих совета по пеленанию юного отпрыска, заваливают рекламой подгузников. Бабушке из второго подъезда могут предложить виагру и похоронные услуги недорого. Не очень гуманно, чем крайне недовольны американские и английские ассоциации по защите прав человека, но пока что законодательно cookies на международном уровне никак не ограничены, а даже, наоборот, выделены в приоритетную группу с «зеленым светом». Компаний, действующих на этом небедном рынке извлечения выгоды из нашего с вами хвастовства и любопытства (а денежный эквивалент всемирного рынка интернет-рекламы уже вплотную подобрался к сотне миллиардов долларов), превеликое множество. И действительно, кому нужен просто баннер, если есть шанс повесить рекламу, которая тесно связана с интересами и образом жизни пользователя. В этом случае шанс, что наивный пользователь кликнет на пестрый квадратик, кричащий «купи меня!», будет гораздо выше. Поэтому и стоимость таких объявлений в несколько раз выше обычного, ведь рекламодатели, идущие на премиумную покупку, наивно хотят быть уверены в том, что их ролики и товары будут востребованы потребителем. Разведчик Марк Цукерберг Если вы думаете, что за информацией, оставляемой вами в Сети, следят только милые рекламные шпионы, спешим вас разубедить. Желающих познать ваши секреты гораздо больше. Некоторые из них как будто преследуют и благородные цели – мир во всем мире, вселенское господство и процветание. Впрочем, вычеркните вселенское господство, мы этого не писали. Итак, следующим в нашем списке длинноносых буратин будет всего лишь Министерство внутренней безопасности США. Американская общественность, в отличие от нашей, не дремлет и, пронюхав, что МВБ ведет яростную слежку за простыми людьми, создала противоборствующую этому организацию со скромным названием EPIC. В одном из своих контрраследований сотрудникам EPIC удалось выяснить, что МВБ разработало некий список слов-активаторов слежки. Забиваете вы, скажем, в Google невинное словосочетание «Гвадалахара, Мексика». А МВБ тут же включает вас в список потенциальных бин Ладенов и начинает фиксировать на всякий случай все ваши действия в Интернете. Вдруг решите чего-нибудь взорвать, мало ли… Полный список крайне странных слов, многие из которых мы с вами употребляем в интернет-общении каждый день, можно посмотреть на страницах 20–23 этого документа. К тому же, как выяснили в EPIC, абсолютное большинство хоть сколько-то значимых доменов, как-то: Facebook, Twitter, новостные почтовые сайты, сотрудничает со всеми известными службами безопасности, предоставляя им доступ к переписке, личным данным, месту нахождения и даже внешнему виду пользователей, не имея на то постановления суда. По заявлению одного из сотрудников МВБ, на одного реального подозреваемого приходится десяток подозреваемых на совершенно необоснованной почве. Непонятно, как происходит в такой ситуации передача данных, насколько она безопасна и как утилизируется полученная информация в случае ненадобности. Еще один вопиющий факт внедрения в компьютеры Джонсонов, Петерсонов и Сидорсонов под эгидой борьбы с пиратством был обнародован в США в июле нынешнего года. Дело в том, что Ассоциация звукозаписи и кинематографии США разработала проект, по которому провайдеры будут автоматически сообщать о случаях медиапиратства. Мы, конечно же, против пиратства, однако подобная инициатива означает ведение слежки за пользователями. Особенно странными кажутся меры наказания: от душеспасительных бесед и ограничения скорости интернет-канала до запрета доступа к двумстам основным сайтам мира. Даже если у вас есть отдельный компьютер для работы, с которого вы, как приличный параноик, никогда не выходите во Всемирную паутину, спешим вас огорчить. Есть способы следить за ним даже в обход «печенек», «маячков», слов из террористического списка и т.п. Ведь вы же все равно регулярно обновляете антивирус? А что за сигнатуры присылают на ваш компьютер? Заинтересованный (уж правительством ли, или третьими лицами) создатель антивируса может благодаря своей программе искать на вашем жестком диске все, что угодно. Достаточно лишь объявить это новым вирусом. Да что там антивирус, ваш GPS, ваш смартфон, который вот-вот обзаведется датчиком отпечатков пальцев, Google Street View, программы по распознаванию лиц на фотографиях – предела внедрению не имеющих на то право незнакомцев в нашу повседневную жизнь просто нет. Ваш куратор в ФБР или МИ-6 в курсе, ему уже передали. Танцы со свиньями Но кто передал-то? Передали мы с вами. Посмотрите, как мы относимся к собственной информации! Посмотрите настройки Facebook: скольким приложениям сторонних разработчиков вы разрешили пользоваться своими данными? Попробуйте установить новую программку из Google Play Store в Android и для разнообразия прочтите, какие полномочия вы ей обещаете (доступ к телефонной книге? пользование Интернетом по необходимости? совершение звонков вашей бабушке?). Посмотрите на пользовательское соглашение Instagram – подписавшись, вы передали все свои фотографии в полную собственность Facebook! Заведите аккаунт в облаке Amazon и поинтересуйтесь, на что вы согласились: Amazon имеет право изменять, удалять загруженную вами информацию по своему усмотрению, а также прекращать ваш доступ на сайт. Гуру информатики, профессор Принстонского университета Эдвард Фелтен метко окрестил происходящее «синдромом танцующей свиньи». Если друг прислал вам ссылку на программку с танцующими свиньями, вы наверняка установите ее, даже если в лицензионном соглашении будет написано о возможности потери всех данных, чувства юмора, вины, совести, разума и среднего достатка. Что же делать? Вот ряд абсолютно легальных рекомендаций, следуя которым, вы слегка ограничите присутствие всевидящего ока в вашем компьютере: 1. Убедитесь, что ваш домашний Wi-Fi хорошо запаролен и никогда не пользуйтесь подозрительным интернет-соединением. 2. Меняйте пароли чаще, делайте их длиннее и сильнее. Мы по-прежнему скептически относимся к программам управления паролями и разрываемся между страхом забыть свой двадцатитрехзначный цифро-буквенный пароль, страхом взлома почты, Facebook, Twitter и других миленьких сайтов и страхом того, что кто-то запишет наши пароли, если вести их учет в специализированной программе. Как говорится, вот вам яд на выбор. Если вы выбираете последнюю опцию, наша паранойя рекомендует вам RoboForm и Last Pass. 3. Установите программку CCleaner и не забывайте ею пользоваться (в идеале – каждый день). 4. Установите антитрекинговые плагины в ваш браузер. В Google Chrome, например, нам нравится Keep my opt-outs Plugin. Он убирает данные о вас более чем с 230 сайтов. После этого, установите Do not track plus – этот плагин не дает «печенькам» отсылать информацию о вас снова. В Chrome, кстати, рекомендуем пользоваться функцией Incognito. В таком режиме за вами можно подсматривать только из-за спины, так что не забывайте оглядываться или повесьте зеркало позади компьютера. Шутка. 5. Используйте анонимную VPN. Хорошая и быстрая может стоить небольших денег, но сервис обычно того стоит. Из бесплатных нам нравится HotSpot Shield. 6. Отключите историю в Google. Для этого наберите google.com/history и, используя свой аккаунт на gmail.com, удалите все, что Google записал о вас. После этой операции Google записывать перестанет (наверное), если вы сами не попросите об обратном. 7. Также можно переключиться и на популярный ныне браузер TOR, который использует волонтерскую сеть компьютеров для достижения максимальной анонимности передаваемых зашифрованных данных. 8. Если же ваша фамилия – Навальный или Немцов и вам необходимо общаться с друзьями и коллегами по непросматриваемому каналу, установите программу анонимного файл-шеринга типа GNUnet, Freenet или I2P. В этом же случае рекомендуем регулярно делать резервные копии данных и хранить их на разных облаках, обращаясь к ним через анонимную VPN. 9. И, самое главное, читайте пользовательские соглашения устанавливаемых программ. Перед тем как устанавливать очередных котиков, хорошо подумайте, нужна ли вам эта программка, если она обязуется в любое время, как теща, пользоваться от вашего имени Интернетом, телефоном, проверять, кто вам звонил, узнавать, где вы находитесь, оплачивать покупки вашей кредитной картой и менять вашу мелодию звонка. по материалам журнала www.computerbild.ru

Бороться и искать, найти... и... перепрятать! Самое интересное в человеке - это мысли, ибо без мыслей он животное! |

|

Дата: Пятница, 16.11.2012, 09:51

Сообщение #3

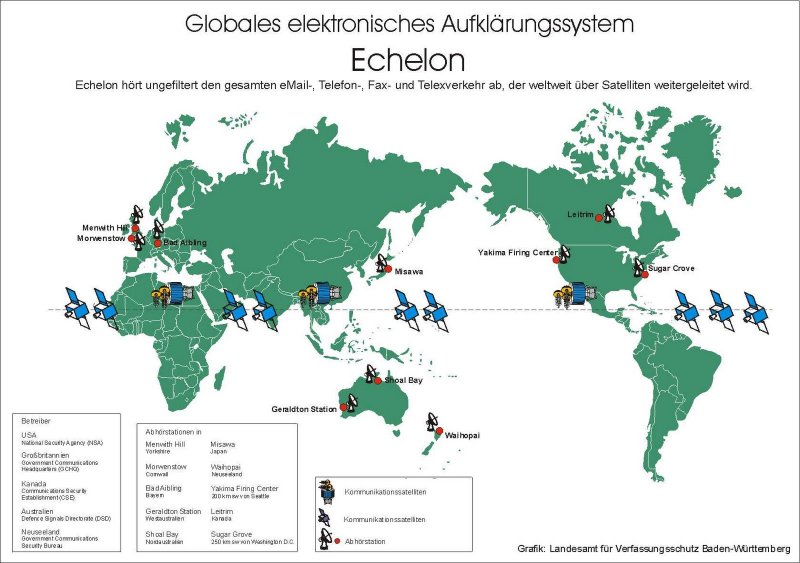

Контроль через Интернет – человечество в ловушке До недавнего времени считалось, что «всемирная паутина» - это вещь глобальная, уникальная и никому не подконтрольная. Вроде бы провайдеры не принадлежат к какой-либо единой корпорации или организации, поэтому и контроль над ними установить невозможно. Но в действительности это не так. Несмотря на то, что Интернет позволяет людям со всего мира общаться друг с другом, не стоит забывать о том, что сеть была разработана американскими военными, которых очень интересует вопрос, что люди делают в Интернете, кого ищут, с кем общаются, о чем пишут. Впрочем, все эти вопросы очень интересуют и правительства многих государств. Для установления контроля за жизнью человека существует много способов. Многие из них как раз и связаны с использованием интернет-технологий.  Например, на сегодняшний день, наверное, нет человека, который не знал бы, для чего существуют штрих-коды на упаковках. Этот набор полосок и цифр дают возможность контролировать цены и количество поступившего товара, сколько товара куплено, а сколько осталось. При покупке штрих-ход сканируется, стоимость товара фиксируется, а новые данные вводятся в электронную накладную. В случае необходимости вся эта информация может очень быстро оказаться в сети. По мнению специалистов, которые занимаются разоблачением заговоров, штрих-коды не несут реальной угрозы, потому как это слишком примитивно. Но некоторые из них, наоборот, придерживаются мнения, что использование штрих-кодов является первым шагом на пути к массовому мониторингу всего существующего. В развитых странах штрих-коды используются почтовыми службами, которые могут отслеживать почту через спутники. Приобретенный товар контролируется от места покупки до дома владельца. Еще больше информации поступает через кредитные карты, с помощью которых можно определить, что, где, когда и в каком количестве купил тот или иной человек, какие услуги он оплачивает. И в тот день, когда из оборота исчезнет наличность, кредитные карты могут стать ценным источником информации не только относительно приобретений человека, но и его жизни в целом. Так, уже в настоящее время банковское обслуживание, которое осуществляется через Интернет, получает все большее развитие, таким образом, персональные данные человека, а вместе с ними и отпечатки пальцев, образцы ДНК, письма - все это собирается, передается и хранится по всему миру в базах данных. Еще один способ контроля – это чипы, которые имплантируются под кожу. И это не сказка, они могут стать реальностью уже в ближайшее время. Так, в частности, компания VeriChip Corporation уже наладила производство подкожных чипов. А президент данной компании предложил Дж.Бушу, который в то время занимал пост президента США, чипировать всех иммигрантов, для того, чтобы их легко можно было отыскать в случае необходимости. Более того, компания активно предлагает свою продукцию больницам, и в 2004 году в Соединенных Штатах было одобрено использование чипов и для медицинских целей. Более того, на Западе на данный момент чипы внедрены большому количеству детей элитных слоев общества, военнослужащим, людям, страдающим опасными заболеваниями, а также преступникам. В настоящее время не только в Америке, но и в Европе, идея введения чипов под кожу людей рекламируется и лоббируется всеми доступными способами. Единственными структурами, которые поддерживают чипизацию населения без каких-либо оговорок, - это службы безопасности. Более того, уже придуман и способ принудительного вживления чипов – при помощи снайперской винтовки. Изобрела новую технологию компания из Дании Empire North, а само изобретение получило название ID Sniper. Система включает в себя микрочип, пакет программного обеспечения, и непосредственно сама винтовка. Сразу же после того, как вживление чипа произведено, при помощи видеокамеры, установленной на винтовке, делается фото человека, для дальнейшего его изучения. После этого за данным человеком можно следить через спутник. Кроме того, большую роль в установлении тотального контроля сыграла информационная революция, которая началась с середины прошлого столетия. Это стало причиной заинтересованности разведок различных государств к разнообразным цифровым гаджетам. Первыми, кто воплотил этот интерес в реальность, стали американцы в кооперации с британцами. В 1947 году между лидерами двух стран был заключен договор о взаимодействии в сфере радиоэлектронного шпионажа, то есть все данные, которые получала одна сторона, передавались другой. Но позже объемы информации настолько увеличились, что перехватывать и обрабатывать ее становилось все сложнее. Тем более что интересы Советского Союза, наиболее вероятного противника, простирались практически на весь мир. Под контролем Великобритании находилась только Западная Европа. Американцы контролировали лишь небольшие регионы, в которых были размещены их собственные военные базы. Поэтому возникла необходимость привлечения новых партнеров. Но, несмотря на весьма неплохие отношения со странами-участницами военного блока НАТО, никого из них к сотрудничеству не пригласили. Поэтому были привлечены Австралия, Канада и Новая Зеландия. Тем не менее, обработкой информации по-прежнему занимались исключительно специалисты из США и Британии. В 1971 году был разработан проект электронной глобальной системы перехвата, получившей название Р-415. Автором разработки стало Агентство национальной безопасности. Таким образом, были получены огромные возможности для перехвата и обработки данных в любой точке мира. На орбиту были выведены спутники-шпионы. Помимо этого, в Европе и Америке были установлены параболические антенны, которые сканировали эфир, а также центры для контроля сетей. Все эти компоненты впоследствии были объединены в единую систему, которая получила название «Эшелон». Таким образом, весь мир был разделен на секторы, ответственность за которые несли филиалы системы. Так, Северная Африка, Западная Европа, и часть России до Урала находится под контролем Британского центра. Восточная часть России и американский континент – контролируется американским Агентством нацбезопасности, а южноазиатские и тихоокеанский регионы – спецслужбами Новой Зеландии и Австралии. Помимо этих стран, несколько станций системы были установлены в Японии и Германии, а также в Израиле. С недавних пор в числе участников «Эшелона» находится и Китай, на территории которого было построено две сверхсекретных станции для перехвата данных с восточной части России. Примечательно, что американцы изначально прослушивали и китайцев, но делали это при помощи другой станции АНБ, которая расположена в Гонконге, и которая была позже передана в собственность китайцам. Благодаря своим техническим характеристикам, «Эшелон» способен перехватывать 99 процентов всей передаваемой в мире информации. Очевидно, что с таким огромным потоком информации справиться в оперативные сроки крайне сложно, поэтому в аналитических центрах установлены высокоскоростные компьютеры «Cray». Понятное дело, что финансировать такой масштабный проект одному государству не под силу, поэтому большинство корпораций, которые участвовали в создании системы, имели большую выгоду от сотрудничества со спецслужбами. Так, в частности, автомобильные компании США использовали полученные ЦРУ секретные данные о японских автомобильных производителях. Для предоставления американским энергетическим копаниям информации о новых разработках в области энергетики, была подслушана целая Азиато-Тихоокеанская конференция, которая состоялась в 1997 году в Сиэтле. Проект «Эшелон» некоторыми аналитиками связывается с разработками программного обеспечения под названием PROMIS, с помощью которого можно отслеживать и координировать различную информацию о сетевых системах: обнаруживать подлодки, делать прогнозы по движению фондового рынка. Если верить слухам, то американское Агентство национальной безопасности уже научилось извлекать «голосовой отпечаток», то есть, в памяти компьютера имеются образцы голоса, по которым можно легко идентифицировать в звуковом потоке любой голос. Таким образом, если «Эшелон» зарегистрировал голос определенного человека, то он может отслеживать телефонные разговоры человека, которому и принадлежит данный голос, по всему миру. В настоящее время программа «Эшелон» - это корабли, спутники, самолеты разведки, радары, тысячи агентов Америки, Великобритании, Канады и Новой Зеландии, которые контролируют практически всю планету. Руководство некоторых спецслужб, которые входят в систему, начинают понемногу признавать, что данная система все-таки существует. Однако при этом все представители спецслужб оправдывают свои действия (слежка, прослушивание телефонов, перехват почты) борьбой с терроризмом. Что касается России, то и здесь сбор информации ведется очень плотно, хотя и не афишируется. До 1998 года Интернет здесь считался одним из самых свободных от контроля каналов передачи связи. Понятно, что подобное не могло долго продолжаться. Поэтому в 1998 году Государственный комитет связи России начал внедрять специальную аппаратуру, предназначенную для установления контроля за всей информацией, которая передавалась в сети. Эта система получила официальное название СОРМ, то есть Система технических средств для обеспечения функций оперативно-розыскных мероприятий. Если аппаратура подключена к сети Интернет, это позволяет перехватывать любую почту, которая интересует правоохранительные органы. При этом комплекс работает весьма просто: вся информация, которая передается в сети, разделена и сканируется по определенным «ключевым» словам. На сегодняшний день практически все фирмы-провайдеры, которые существуют в России, подключены к системе СОРМ. В то же время необходимо отметить, что система эта действенна лишь для внутреннего применения. Для перехвата информации, которая поступает из-за границы, используется другая система – СОУД, или Система объединенного учёта данных о противнике. Официально соглашение о создании данной системы было подписано государствами-участницами Варшавского договора еще в 1977 году. Ее создание было направлено на обеспечение безопасности Олимпиады 1980 года, но работать она начала годом ранее, в 1979 году. Система объединила в себе средства разведки не только Советского Союза, но и Болгарии, ГДР, Польши, Венгрии, Чехословакии, Монголии, Вьетнама и Кубы. Система содержала постоянно обновляющуюся информацию о западных политиках, бизнесменах, военных, ученых и журналистах. На сегодняшний день СОУД преобразована в российскую разведсистему. Но и это еще далеко не все. С 1960-х годов военное американское ведомство разработало коммуникационную сеть (проще говоря, Интернет), которая была способна выдержать даже ядерную атаку. При помощи этой сети были объединены все военные и университетские сайты и компьютеры. В 1981 году сеть разделили на военную и гражданскую. Военная составляющая Интернета дает повод некоторым специалистам утверждать, что такие известные всем поисковые системы, как Yahoo! и Google – это побочный эффект проекта НАСА. По одной из гипотез, оба эти поисковика были разработаны и созданы для того, чтобы обнаруживать потенциально опасную для Америки информацию, а также обирать данные о тех людях, которые часто используют определенные ключевые слова и выражения в запросах. Более того, поисковая система Google уже запатентовала метод наблюдения за онлайн-играми, при помощи которых и делает определенные выводы относительно желаний и мотивов игроков. Другие поисковики также активно сотрудничают со спецслужбами. При этом Google остается одним из наиболее мощных и полных справочников для удовлетворения практически любых запросов человека. Кроме того, здесь можно найти снимки любого уголка планеты, а также при помощи веб-камеры увидеть те места, которые более всего интересуют. Данный поисковик развивается очень быстро, поэтому не исключено, что очень скоро здесь накопится достаточно информации, чтобы полностью овладеть жизнью человечества. Надо сказать, что и использование социальных сетей, которые в современном мире пользуются огромной популярностью, также представляют большую опасность для человека. Конечно, с одной стороны, это огромное количество уникального контента, включая предпочтения, запросы и многое другое. Но с другой стороны – во время регистрации пользователю необходимо ввести свои личные данные: имя и фамилию, дату рождения, адрес электронной почты. При этом все предоставленные данные некоторые из соцсетей, например, Facebook, может использовать в своих личных интересах, и более того, не понесет за это никакой ответственности. Если говорить о настоящем времени, то нужно отметить, что установление тотального контроля за людьми набирает все большие обороты. Так, в частности, в Соединенных Штатах Америки в этом году было продлено действие поправки к закону, который дает возможность перехватывать электронную почту и просушивать телефонные разговоры американских жителей без судебных ордеров, если существует опасность теракта. Помимо этого, в составе ФБР было создано новое подразделение -National Domestic Comminications Assistance Center, основной задачей которого стала разработка новых технологий слежки, куда входит осуществление слежки через «всемирную паутину», перехват электронных сообщений, беспроводной связи (в том числе и Skype). Что касается сервиса под названием Skype, то компания Microsoft, которая является его владельцем, дала согласие на прослушивание спецслужбами разговоров и чтение переписки пользователей. Подобная ситуация прослеживается, например, в Украине. Долгое время сервис был серьезным барьером для правоохранительных органов в ходе проведения слежки, потому как использовались шифры, надежно защищающие информацию от взлома. Сейчас же правоохранительные органы, согласно политике конфиденциальности сервиса, могут получать личные данные пользователей, содержимое переписки в случае предоставления законного запроса. Помимо этого, нужно напомнить и о том, что в прошлом году компанией Microsoft была запатентована программа «законного вмешательства», которая дает возможность органам судебной власти и правоохранительной системы перехватывать информацию без ведома владельцев, подслушивать их разговоры… Таким образом, создается впечатление, что человечество находится в сетевой клетке, выбраться из которой практически невозможно. И речь здесь не идет о мании преследования, хотя от всего вышесказанного она вполне может развиться. Просто как-то не очень комфортно чувствуешь себя, когда знаешь, что каждый твой шаг, каждое действие контролируется и может быть использовано против тебя же… по материалам:

x-files.org.ua ru.wikipedia.org rewer.ru cyberpol.ru bakililar.az topwar.ru Бороться и искать, найти... и... перепрятать! Самое интересное в человеке - это мысли, ибо без мыслей он животное! |

|

Дата: Понедельник, 29.12.2025, 21:10

Сообщение #4

Как уверяет компания Интел, Блок Intel Management Engine (МЕ), встроенный во все их чипы (а стало быть и все материнки с их чипами) нужен для безопасности компонентов компьютера и защиты операционной системы.

Не боимся, нам наплевать на слежку спецслужб. Мы не бояре и не террористы, лишь бы данные банковских карт не тырили с флешек. Но компьютерам с МЕ присвоена оценка уязвимости 9,8 из 10 баллов. Хорошо обученный хакер (или целая банда), имея подходящий набор личных данных, может пролезть на наш компьютер с помощью технологий МЕ в самый неподходящий момент. Даже если наш ПК не подключён к интернету, МЕ подключится к Wi-Fi злоумышленника, если ввести в него нужные данные. Как нам быть и что делать? Да хрен его знает. Основная защита - почаще менять пароли от он-лайн банков, а лучше вообще запретить их. Карта банка при этом и банкоматы останутся рабочими, собщения от банка будут поступать на телефон. Все остальные вопросы можно решить непосредственно в банке (отсидев очередь). Не ленитесь ради защиты.

[url=https://stalker-gamers.ru/forum/141-0][/url] |

| |||

| |||